在手机电量告急的焦虑时刻,街边便利的共享充电宝无疑是“救命稻草”。然而近期国家相关部门及多家安全机构接连发布警示:部分经过非法改装的共享充电宝,正成为窃取用户个人隐私、甚至实施远程操控支付的新型“间谍设备”。

这则消息让不少经常使用共享充电宝的用户感到恐慌:难道已经被监视了?以后都不敢用了吗?

不法分子主要通过以下手段将共享充电宝变成窃密工具。

在充电宝内部或数据线中植入微型计算机芯片。当用户连接手机充电时,该芯片会尝试与手机建立隐蔽的数据连接通道。一旦成功,攻击者就能远程访问手机,窃取通讯录、照片、短信(包括关键的验证码)、账户信息等敏感隐私。

权限获取也是一种防不胜防的手段。经过改装的充电宝连接手机后,手机会弹出 “是否信任此设备?”(iOS)或 “是否开启USB调试?”(安卓) 的提示。

安卓的USB调试模式是设备管理的最高权限之一,开启后陌生设备几乎能完全控制手机;iOS的“信任”授权同样会开放系统的深层访问权限。一旦用户因不了解风险而点击“允许”或“信任”,就等于亲手为黑客打开了手机的后门。

第三种手段就是安装恶意木马。部分被深度篡改的充电宝,能绕过系统权限提示,在连接瞬间自动安装伪装成“系统工具”、“游戏”或“清理软件”的恶意应用。这些木马程序会在后台偷偷运行,监控你的输入(如账号密码)、窃取验证码、甚至直接操控支付APP进行转账。2024年,上海一旅客在火车站使用共享充电宝后,手机被远程操控,其支付账户在短时间内被转走2万余元。事后调查发现,该充电宝内置了伪基站芯片,成功拦截并使用了银行发送的短信验证码,完成了支付授权。

最简单直接的方式当然是使用个人购买的、来源可靠的充电宝,彻底杜绝被非法改装的风险。养成出门前检查电量的习惯,或随身携带轻便的充电宝。选购充电宝时,优先选择支持 USB PD (Power Delivery) 或 QC (Quick Charge) 等纯电力快充协议的产品(认准包装或说明书上的明确标识及3C认证标志)。这些协议专注于电力传输,不包含数据传输功能,安全性更高。避免使用老旧或不明来源的充电宝。

如果你的手机电池老化严重,或者你经常处于无法及时充电的环境,可以考虑更换电池容量在5000mAh以上,甚至7000mAh/8000mAh的长续航手机,从根本上减少对外部共享充电宝的依赖频率。

如果情况特殊,必须要使用充电宝,使用之前应该注意一些关键问题。

在选择共享充电宝的时候,应该优先选择大型商场、知名连锁酒店、机场、高铁站、大型连锁便利店等管理相对规范、监控完善的场所租借。尽量避免街边小摊、个人临时投放点或无明确管理方的设备。选择市场占有率高、运营时间长、有良好口碑的主流大品牌。大品牌在设备管理、安全检测和追溯机制上通常更完善。

使用之前应该仔细检查充电宝的外观是否有异常。外壳是否有被撬开、拆解过的痕迹或残留胶水?USB接口是否有多余的金属触点或异常的凸起?(标准USB接口触点数量是固定的)数据线是否看起来异常粗硬?或者接口处有额外的小孔?充电宝整体做工是否粗糙、与品牌官方图片差异大?发现任何外观异常,宁可手机没电关机,也绝不要冒险使用!

在使用共享充电宝时,务必保持警惕,留意以下高危信号:

“信任/调试”弹窗是最直接的危险信号。无论手机多没电,绝对不要点击“信任”或“允许”!正确的做法是:立即拔掉充电线,停止使用该充电宝。

如果在充电过程中或充电后,发现手机自动安装了你不认识的应用(尤其是名称像系统工具、安全软件或小游戏的),极可能是恶意软件植入。应立即断网,将手机拿到品牌售后寻求帮助,必要时恢复出厂设置。

平时在使用手机的时候,还需要做到:

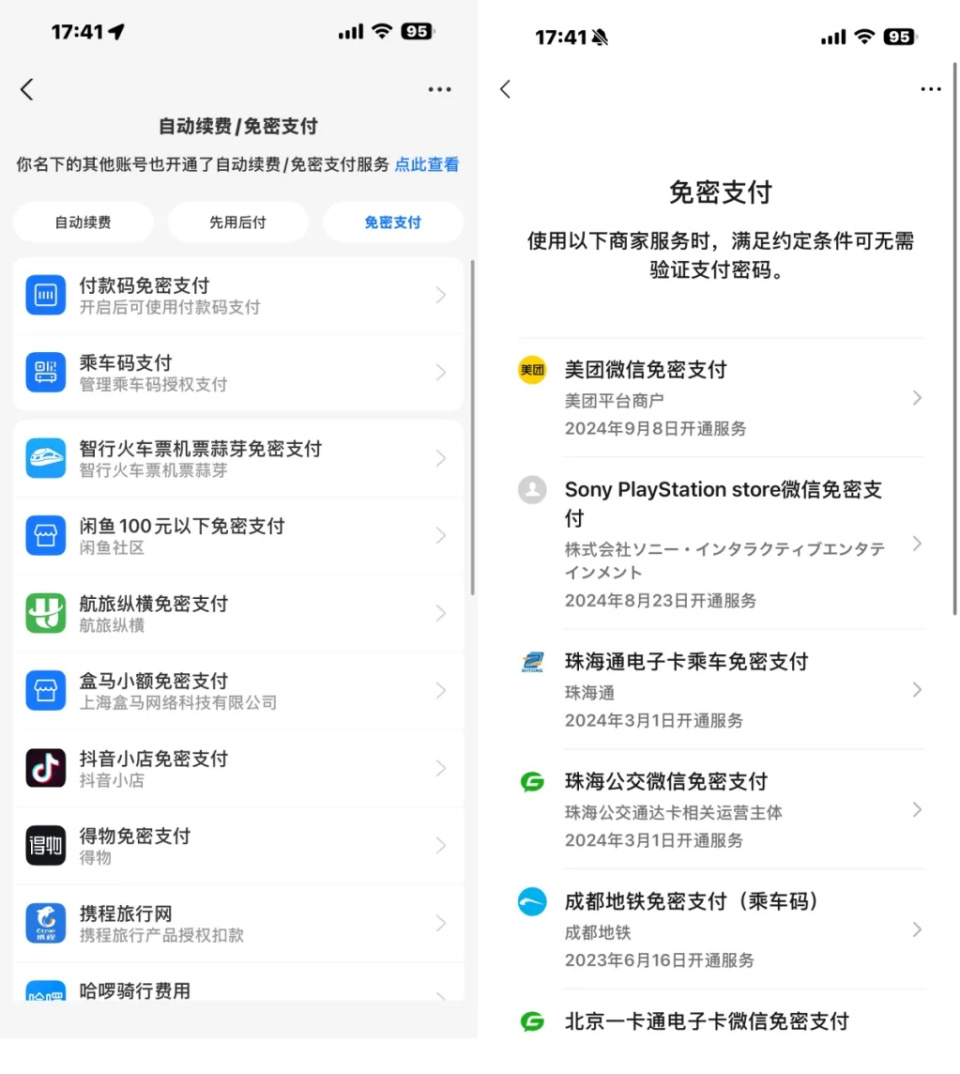

必要的情况下,还可以做支付环境隔离:建议临时关闭微信、支付宝等支付工具的小额免密支付功能。

在通过共享充电宝充电时,尽量避免进行银行转账、登录支付APP、输入银行卡密码等涉及财产安全的敏感操作。等找到安全可靠的电源或使用自带电源时再进行。

共享充电宝的隐私风险,本质上是一场围绕“权限”和“信任”的攻防战。我们无需因噎废食,但必须提高警惕,掌握科学的防范知识。牢记核心原则:“陌生设备不轻信,可疑授权不点击,敏感操作需谨慎,安全习惯要养成”。每一次谨慎的连接和每一个拒绝授权的点击,都是对自身数字资产和隐私的有力保护。